State cercando un sistema per creare o trasformare velocemente il lavoro degli utenti da locale a smart Working?

Questa guida si pone l’obiettivo di fornire le informazioni per trasformare un’azienda “vecchio stampo” in un’azienda Smart Working in modo semplice, utilizzando strumenti gratuiti e senza stravolgere l’operatività degli utenti.

Strumenti per Accelerare lo Smart Working

Attraverso l’implementazione di una VPN, l’attivazione del protocollo RDP e pfSense o OPNsense, permettere a utenti dislocati in qualunque parte del globo, di connettersi al sistema informatico aziendale e lavorare esattamente come se fossero seduti di fronte al proprio PC.

Tutto ciò senza stravolgere il sistema informatico aziendale, modificando il meno possibile il modus operandi degli utenti ed utilizzando strumenti gratuiti.

Quindi lo scenario che si andrà ad analizzare e realizzare sarà il seguente:

- Configurazione di un firewall che farà da server VPN (o concentratore VPN) con pfSense o OPNsense.

- L’azienda e device remoti dovranno essere connessi ad Internet.

- Configureremo i device remoti in modo che si connettano alla rete aziendale mediante connessione sicura VPN. Gli utenti raggiungeranno la loro postazione di lavoro (per esempio il proprio PC o MAC) mediante protocollo RDP, lavorando come se fossero seduti in ufficio, al proprio posto.

Inoltre, porremo particolare attenzione al problema del consumo di banda, che mediante gli strumenti utilizzati, verrà ottimizzata al massimo.

Spesso, il problema della “poca banda” fa dissuadere dall’implementazione di queste tecnologie nelle aziende.

In questa guida, affronteremo il problema mediante l’utilizzo di strumenti che ne richiedono ed utilizzano una quantità minima.

Una volta implementati tutti questi strumenti faremo delle riflessioni e delle ottimizzazioni sul lato della sicurezza.

Andremo a limitare gli accessi in funzione di ciò che deve fare l’utente e in funzione a delle fasce orarie.

Dedicheremo anche ampio spazio alla scelta dell’algoritmo di cifratura dei dati in funzione al device hardware che abbiamo a disposizione.

Una volta finita tutta l’implementazione passeremo al test generale della sicurezza di ciò che abbiamo appena creato. Utilizzando una soluzione già pronta alluso, eseguiremo una scansione di tutta la rete alla ricerca di buchi di sicurezza.

Questo strumento ci permetterà di trovare le falle e chiuderle.

Passeremo infine all’implementazione di una soluzione di telefonia VOIP 3CX che ci permetterà di rimanere in contatto sia telefonicamente che con WebMeeting con colleghi, clienti e fornitori.

Ambiente software: pfSense® 2.4.x, Windows 10, Mac OS X, 3CX 16.X

Ambiente Hardware: Per il Firewall/Server VPN abbiamo scelto questo device: https://www.miniserver.it/appliance-small-utm-2

Questo appliances potrebbe essere un’ottima scelta per la gestione da 5 fino a 25/30 VPN simultanee.

VPN: Tipi, Differenze, Vantaggi e Svantaggi

Negli ultimi anni e mai come in questi giorni si parla di Smart Working. Una delle tecnologie necessarie per permettere questo tipo di attività è senza dubbio la VPN.

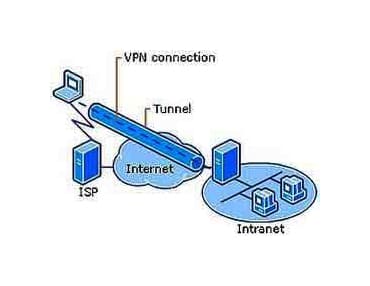

Una VPN (Virtual Private Network), è un “collegamento virtuale” che permette di creare una rete privata tra due o più device, che non si trovano reti differenti.

Questo collegamento virtuale viene chiamato Tunnel.

Una VPN infatti, ci permette di collegarci direttamente alla rete del nostro ufficio, e lavorare come se fossimo fisicamente lì, attraverso la creazione di un Tunnel

Vedremo ora quali tipi di VPN esistono e le principali differenze.

La prima grande distinzione è:

- VPN di Accesso o, come le chiama pfSense “Road Warrior”.

- VPN Site to Site

Le VPN di Accesso permettono ad un utente remoto di accedere alla rete destinazione, come ad esempio alla rete dell’ufficio.

La particolarità della VPN di accesso è quella di essere molto “smart”, ovvero l’utente remoto può aprire e chiudere il Tunnel ogni volta che si deve connettere alla rete dell’ufficio.

Ma non solo: la VPN di accesso permette la mobilità, ovvero l’utente remoto può creare un Tunnel da qualsiasi rete pubblica che lo permetta (rete di casa, biblioteca, hotspot cellulare ecc…).

Il Tunnel viene creato sulla rete pubblica (Internet) la quale non è minimamente a conoscenza di questo Tunnel (modello Overlay).

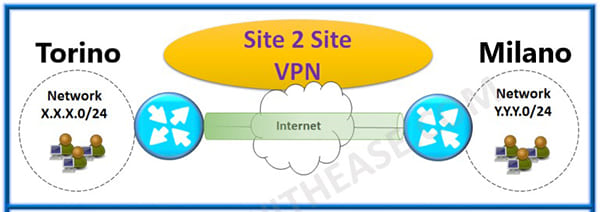

Le VPN Site to Site sono invece le VPN che permettono la comunicazione tra due sedi aziendali (ad esempio la sede aziendale di Torino con la sede di Milano).

Grazie al Tunnel, le due sedi sono come se fossero nella stessa rete privata potendo comunicare senza problemi.

A differenza delle VPN di accesso, questa soluzione vuole essere permanente, ovvero il Tunnel si mantiene costantemente attivo tra le due sedi, in quanto non è necessario garantire la mobilità.

In questa guida saranno approfondite le VPN che permettono lo Smart Working e quindi per permettere l’accesso ad un utente remoto verso la rete aziendale, ovvero le VPN Road Warrior.

Di seguito approfondiremo il concetto mediante una sezione dedicata all’argomento.

Connettività

Tratteremo ora la base per poter operare in Smart Working ovvero la connettività.

Consumo di banda

Una volta che i nostri device remoti saranno connessi con la VPN, saranno, dal punto di vista logico, collegati fisicamente alla rete dell’azienda, passando dalla connessione Internet sia dell’azienda che del device remoto.

Ovviamente, ne consegue che la velocità massima del canale VPN sarà dato dalla minore velocità tra le 2.

Occorre inoltre sapere che il protocollo RDP (o i sui derivati) è stato progettato per ottimizzare il flusso di dati.

Altri protocolli utilizzati per il file sharing, trasferimento di dati, collegamento a database, e molti altri, NON sono per nulla ottimizzati per essere utilizzati tra device remotizzati e rischiano di creare non pochi grattacapi a chi li utilizza.

Se ne sconsiglia quindi, fortemente l’utilizzo.

Fare una distinzione tra tutti i protocolli non è una cosa semplice, per questo motivo abbiamo deciso di approfondire il setup e la configurazione utilizzando il protocollo RDP che elimina il problema alla radice, escludendo completamente la problematica.

Abbiamo condotto degli studi per misurare il consumo EFFETTIVO di banda per ogni collegamento VPN + RDP e di seguito vi riportiamo i dati più significativi:

Consumo banda utenti in remoto che utilizzano OpenVPN e RDP:

- consumo minimo: (utilizzando applicativi office) 25-50 KBits/sec o 200 – 400 Kbit/sec

- consumo medio: 50-70 KBits/sec o 400 – 560 Kbit/sec

- consumo elevato: (streaming video e audio) 1-4 MBits/sec o 8 – 32 Mbit/sec

Ricordando che: 1 Byte = 8 bit

Nel caso si intendesse lavorare da remoto in condivisione di file, si deve sapere che il flusso di dati ipotizzato dovrebbe essere moltiplicato per un fattore da 10 a 50.

Per stabilire quanta banda abbiamo bisogno possiamo impostare il seguente calcolo:

Banda Totale ottimale = banda richiesta dalla sede aziendale + n. utenti X 100* KBits

*(da 70 KBits arrotondiamo a 100 KBits).

Per quanto riguarda i device remoti che svolgono lavori da ufficio (applicazioni office) possiamo considerare sufficiente una connessione di 50-70 KBits/sec ( 400 – 560 Kbit/sec).

Dimensionamento e Requisiti Minimi

Come prerogativa, una connettività stabile è essenziale per garantire la fluidità necessaria allo svolgimento dello smart working.

Per connettività stabile intendiamo un flusso di dati che sia poco soggetto a fluttuazioni causate da fattori esterni come per esempio eccessivo carico della rete globale che si verifica tipicamente negli orari di maggior carico della rete.

Di seguito alcuni consigli operativi:

- A livello aziendale è necessario scegliere una buona banda sia in DOWNLOAD che in UPLOAD in quanto potrebbero essere sia caricati che scaricati i dati dagli utenti che lavorano in remoto sui vari Server usando i vari applicativi o semplicemente lavorando sulle cartelle di rete.

- Questa rete dovrà gestire le varie connessioni remote da parte dei client tramite le VPN e dovrà essere dimensionata in base alla mole di dati gestiti e al numero degli utenti connessi.

- Dove possibile una connessione in fibra ottica FTTH o FTTC rappresenta la soluzione migliore lato azienda, mentre per i device remoti sarà sufficiente disporre di una connessione meno performante.Lato azienda è fondamentale avere un indirizzo IP Pubblico fisso o ancora meglio un pool di indirizzi forniti dal Provider così da poter assegnare l’indirizzo IP direttamente sul Firewall che farà da server per le nostre VPN.

- Che si abbia un singolo IP fisso o un pool è necessario avere la possibilità eventualmente dai aprire le porte lato router del nostro Provider necessarie per il funzionamento delle connessioni VPN.

- Sarebbe una buona norma avere una seconda rete di backup che entri in funzione nel momento in cui la rete principale sia down.Tuttavia questa seconda connettività non è indispensabile. A livello di rete degli utenti in remoto possono valere le stesse regole della rete aziendale, ovviamente in questo caso la quantità di dati sarà inferiore ma è opportuno non sottovalutare l’upload sempre per una questione di caricamento di dati.

Wifi poco performanti e hotspot su cellulare possono rappresentare una soluzione temporanea ma difficilmente possono rappresentare una buona soluzione nel lungo periodo.

Trasformazione

Definiamo ora gli altri passi da eseguire per trasformare la nostra azienda “vecchio stampo”.

Essendo molti gli argomenti e di diversa difficoltà, abbiamo preferito, da qui in avanti, suddividere la guida in piccoli articoli tecnici che trattano argomenti distinti, in modo che il lettore possa saltare dei “pezzi” qualora abbia già le conoscenze sufficienti a eseguire le impostazioni richieste in autonomia.

Prepariamo ora il nostro firewall pfSense e configuriamo il server delle VPN: Come creare una VPN Road Warrior – pfSense/OpenVPN

Una volta eseguita la configurazione della VPN passiamo a configurare i PC dell’azienda:

Impostiamo l’IP fisso sui PC: OpenVPN: impostazione IP statico per PC in azienda

Abilitiamo il desktop remoto sui PC: pfSense e OpenVPN: come abilitare il desktop remoto per accedere mediante VPN

Verifichiamo le impostazioni del risparmio energetico di Windows: OpenVPN: Impostazioni Risparmio Energetico per lavorare in VPN sul PC aziendale

Verifichiamo le impostazioni del firewall di Windows per permettere l’accesso in RDP: OpenVPN: impostazioni di Windows Firewall per permettere l’accesso in RDP

Ora colleghiamoci alla rete aziendale:

Colleghiamoci con OPENvpn da PC Windows: pfSense e OpenVPN: configurazione su PC Windows

Colleghiamoci con OPENvpn da un iPhone: pfSense: configurazione OpenVpn su Apple iphone, Tablet e iOS

Sicurezza

Ora che è tutto configurato e funzionante, occupiamoci di migliorare e verificare la sicurezza della nostra soluzione. Non possiamo assolutamente permetterci di compromettere la sicurezza della nostra LAN.

A questo proposto, per prima cosa possiamo iniziare a “stringere le maglie”, limitando gli accessi dall’esterno degli utenti ai soli server o PC a cui devono accedere. Questo però potrebbe non bastare.

Per migliorare ancora, possiamo impostare una restrizione VPN a livello di orario.

Questo ci permette di consentire l’accesso di alcuni utenti solo in determinate fasce orarie.

Per approfondire gli aspetti delle restrizioni di accesso sugli utenti VPN: pfSense e OpenVPN: accessi a tempo per OpenVPN e limitazioni sulla LAN

Adesso che abbiamo limitato gli accessi alla rete LAN, voglio testare la sicurezza della soluzione con uno strumento studiato per fare analisi della sicurezza.

Se estendiamo l’analisi non solo a pfSense ma a tutta la rete aziendale, otterremo così lo un report generale di tutta l’azienda in modo da intervenire preventivamente per risolvere i problemi segnalati.

Oltre ad OpenVPN esiste anche un’altra tecnologia per realizzare le VPN, ovvero IPsec.

Sia pfSense che OPNsense la implementano. Anche questa soluzione è gratuita e presenta delle differenze sostanziali sia tecnologicamente che dal punto di vista della sicurezza rispetto ad OpenVPN.

Abbiamo affrontato il discorso in questa guida: pfsense: openvpn VS ipsec. Differenze e approfondimenti sulla sicurezza e funzionamento

Scelta dell’apparato

La VPN introduce 2 elementi che aumentano il carico della CPU, cioè l’algoritmo di crittografia e la compressione dei dati.

La guida che segue prende in esame questi due aspetti e ne paragona le prestazioni in funzione degli algoritmi presenti su pfSense, testando le performances di 2 appliance hardware di fasce differenti, offrendo spunti per la scelta dell’hardware.

Se volete una guida generica sul dimensionamento dell’hardware che non tenga conto solo della parte VPN potete consultare questa guida completa al dimensionamento hardware che tratta praticamente tutti i temi legati al carico di lavoro di un firewall.

VoIP e WebMeeting

Ora che tutti i nostri utenti lavorano da remoto, possiamo convertire il nostro centralino tradizionale in un PBX voip con uno strumento estremamente tecnologico, semplice da usare e versatile, cioè la soluzione 3CX.

3CX, permette tra le altre cose di fare a meno del telefono fisico. Questa non è una cosa da poco se la pensiamo in ottica di risparmio economico.

La soluzione ci permette di installare un software (chiamato Softphone) che trasforma il nostro smartphone e/o il nostro PC/notebook in una postazione telefonica, permettendoci quindi di lavorare come se fossimo in ufficio da qualunque punto del globo noi ci troviamo.

Ma non è tutto, sempre 3CX ci permette di organizzare riunioni remote (WebMeeting) sempre dal nostro smartphone o PC ovunque noi siamo. Tutto ciò in modo gratuito.

Le guide che seguono, mostrano nel dettaglio come installare questa soluzione:

Come funziona e cosa permette di fare 3CX WebMeeting: 3CX WebMeeting: la soluzione 3CX gratuita per i meeting a distanza

Durante l’installazione occorrerà modificare la configurazione del nostro pfSense per aprire le porte adeguate. La guida che segue vi guida passo passo.