Questa guida fornisce le informazioni necessarie per configurare 3CX NAT e Port Forward con pfSense su come le porte che devono essere aperte/inoltrate sul firewall oltre alle configurazioni necessarie su pfSense per un corretto funzionamento del centralino.

Per utilizzare le estensioni remote del provider VoIP, permettere il webmeeting, utilizzare l’APP degli smartphone è necessario apportare modifiche alla configurazione del firewall, affinché 3CX comunichi correttamente con i trunk SIP e i telefoni IP remoti.

Hardware utilizzato:

Questa guida si può applicare a tutti gli hardware da noi certificati della linea 3CX.

Ambiente software:

3cx Standard ed. versione free che permette di effettuare sia in entrata che in uscita 8 chiamate simultanee e permette l’accesso al WebMeeting di n. 25 utenti contemporanei.

- 3cx Standard ver.16.0.XXX

- pfSense® 2.4.x

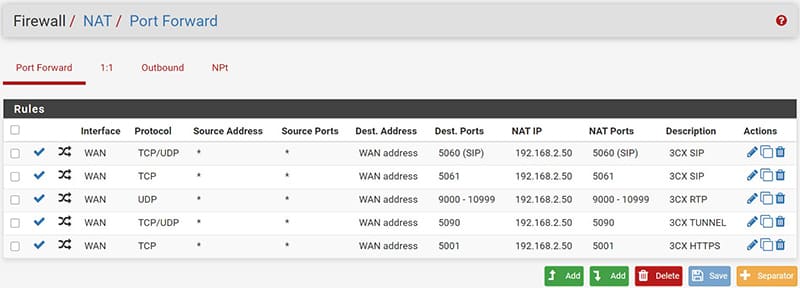

1. Configurare Port Forward (NAT):

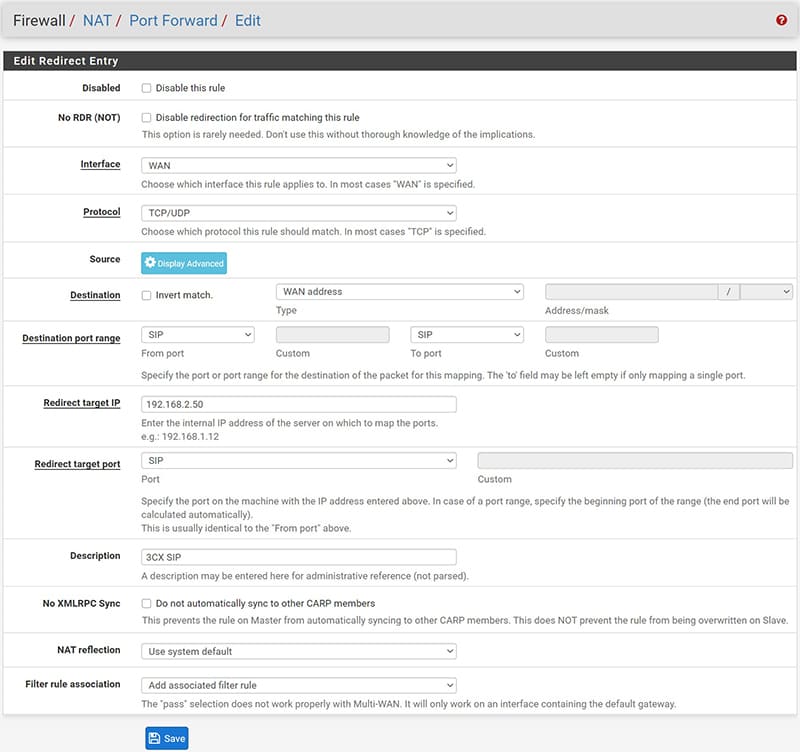

[Accedi alla console di gestione web di pfSense e:1. Passare a “Firewall” > “NAT”.

2. Premere il tasto “Add” a destra per aggiungere una nuova regola.

3. Creare regole NAT per tutte le porte necessarie. L’elenco delle porte che necessita di inoltro è disponibile di seguito:

- Protocol: impostare il tipo di protocollo in base alle porte che si stanno inoltrando

- Intervallo di porte di destinazione: selezionare la porta/intervallo di porte per il NAT. Se la porta non è predefinita come mostrato per SIP, inserire le porte manualmente.

- Reindirizzamento indirizzo IP di destinazione: immettere l’indirizzo IP interno del sistema telefonico 3CX nel nostro caso “192.168.2.50”

- Porta di destinazione di reindirizzamento: immettere la porta interna (che in genere è la stessa della porta esterna)

- Descrizione Etichettare la regola per facilitare l’identificazione in una fase successiva

- Riflessione NAT: aggiungi regola di filtro associata

- Salvare/applicare la configurazione e ripetere questa procedura per ogni NAT richiesto.

4. Ripetere il passaggio #3 per ogni porta che deve essere inoltrata.:

Porte utilizzate:

porte per il trunk SIP/provider VoIP:

- Porta 5060 (in ingresso, UDP) per le comunicazioni SIP.

- Porta 9000-10999 (in ingresso, UDP) per le comunicazioni RTP (Audio),ovverola chiamata effettiva. Ogni chiamata richiede 2 porte RTP, una per controllare la chiamata e una per i dati della chiamata, quindi il numero di porte che è necessario aprire è il doppio del numero di chiamate simultanee.

Configurare le porte per le app 3CX remote:

- Porta 5090 (in ingresso, UDP e TCP) per il tunnel 3CX.

- Porta 443 o 5001 (in ingresso, TCP) HTTPS per presenza e provisioningola porta HTTPS personalizzata specificata.

- Porta 443 (in uscita, TCP) per Google Android Push.

- Porta 2195, 2196 (in uscita, TCP) per Apple iOS Push.

Configurazione delle porte per telefoni IP remoti/bridge tramite SIP diretto:

- Porta 5060 (in ingresso, UDP e TCP), Porta 5061 (in ingresso, TCP se si utilizza SIP protetto) – già aperta se si utilizzano trunk SIP.

- Porta 9000-10999 (in ingresso, UDP) per RTP – già aperta se si utilizzano trunk SIP.

- Porta 443 o 5001 (in ingresso, TCP) HTTPS per il provisioning, a meno che non siano state specificate porte PBX personalizzate.

Configurazione delle porte per 3CX WebMeeting, SMTP e attivazione:

- Porta 443 (in uscita, TCP) a webmeeting.3cx.net – consente il traffico verso il nome di dominio completo anziché verso l’indirizzo IP quando possibile, come l’IP può cambiare.

- Inoltrare la porta 443 o 5001 (in ingresso, TCP) o la porta HTTPS personalizzata specificata, to notificare agli utenti le riunioni Web in ingresso.

- Per inviare messaggi di posta elettronica utilizzando 3CX SMTP, la rete deve consentireTCP:2528 in uscita per il computer host 3CX.

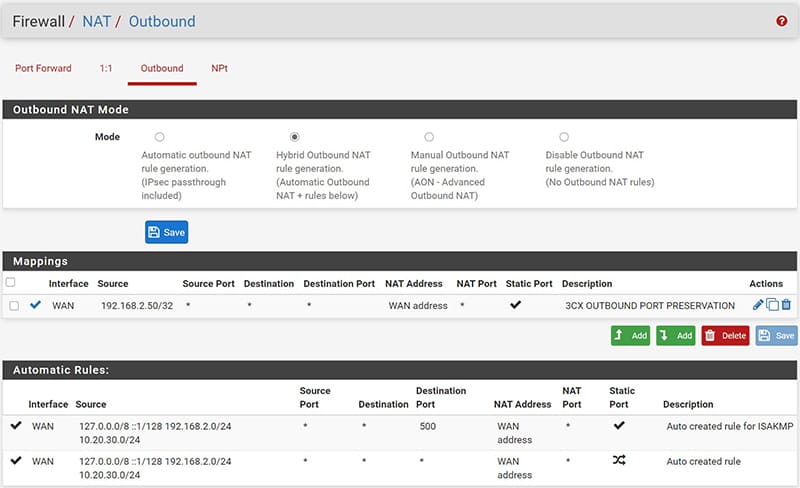

2. Port Preservation

1. Passare a “Firewall” > “NAT” > “Outbound”.

2. Impostare il tipo da “Automatic” a “Hybrid” e premere “Salva”

3. Premete il tasto “Add” per creare una nuova regola di mapping.

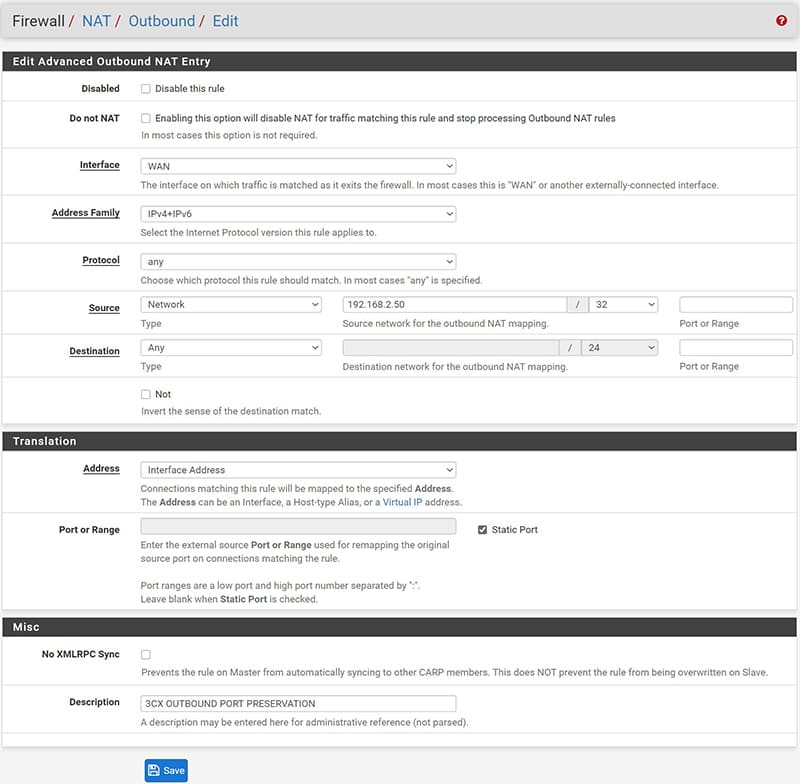

5. Modificare la regola per definire:

- IP LAN dell’host 3CX, ad esempio 192.168.2.50.

- Nella sezione “Translation” sotto “Port of Range” selezionare “Static Port”.

6. Spostare la regola nella prima posizione nella “Mapping” per garantire l’operazione, come illustrato nella prima schermata di questa sezione.

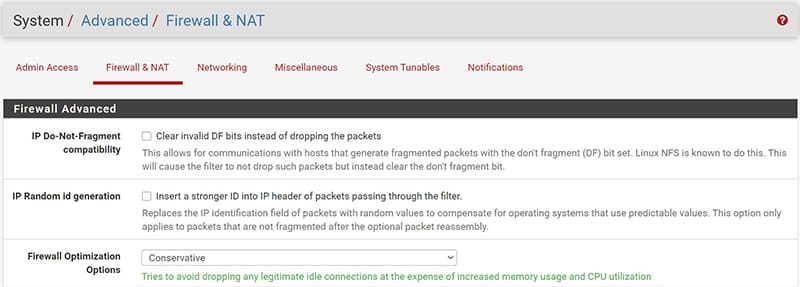

Passo 3: Impostazioni facoltative

Se i telefoni remoti o il provider VoIP funzionano principalmente ma si disconnettono in modo casuale, potrebbe essere opportuno effettuare la seguente modifica.

1. Sotto “System” > “Advanced” > “Firewall & NAT”

2. Impostare “Firewall Optimization Options” su “Conservative”.

Passaggio 4: Convalida della configurazione

Accedere alla console di gestione 3CX e andare a “Dashboard” > “Firewall” per eseguire 3CX Firewall Checker per verificare se il firewall è configurato correttamente per l’utilizzo con 3CX.

A questo punto il test dovrebbe testare una per una tutte le porte e restituire i relativi feedback.