In questo articolo ti mostriamo come dimensionare un firewall basato su pfSense CE / OPNsense dalla 2.6.X / 22.X in poi.

È è necessario tenere presente 3 fattori principali:

- Throughput richiesto

- Pacchetti aggiuntivi

- Numero e tipologia di NIC

Questi 3 fattori influenzano principalmente su RAM, CPU, Memoria di massa e ovviamente quantità di NIC.

Nella parte sottostante metteremo a disposizione la nostra esperienza nel dimensionamento dell’hardware.

1. Throughput richiesto

Per definizione si intende per throughput di un canale di comunicazione la sua capacità di trasmissione effettivamente utilizzata.

Il throughput non è da confondersi con la capacità del link.

Sia la capacità che il throughput si esprimono in bit/s, ma mentre la prima esprime la frequenza trasmissiva massima alla quale i dati possono viaggiare, il throughput è un indice dell’effettivo utilizzo della capacità del link.

Il throughput è la quantità di dati trasmessi in una unità di tempo e dipende esclusivamente da quanta informazione è immessa sul canale della trasmissione.

Prima di fare delle considerazioni sul troughput occorre considerare il fatto che sia pfSense che OPNsense possono operare sia come firewall che come router oppure entrambi.

Sarà necessario quindi considerare per la scelta dell’apparato, il throughput complessivo del sistema che vogliamo realizzare.

Per esempio, se dobbiamo realizzare un firewall, possiamo considerare come throughput la somma dei throughput delle WAN.

Se dobbiamo invece realizzare un Router che unisce tra loro delle reti dobbiamo sommare il throughput di tutte le interfacce, sia WAN che LAN.

Tipo di CPU

È importante determinare il throughput di una rete prima dell’installazione di un firewall/router pfSense/OPNsense in quanto esso determina il tipo di CPU da utilizzare ed in certi casi il tipo di NIC.

Se sono richiesti meno di 20 Mbps allora è possibile utilizzare i requisiti minimi hardware.

Per throughput superiori consigliamo caldamente di seguire il dimensionamento suggerito dalla tabella che segue, basata su test effettivamente eseguiti sul campo.

La tabella qui sotto è pensata per evitare di raggiungere il massimo livello di carico dell’hardware, così da non incorrere in problemi.

Se per esempio devo realizzare un Router o un Firewall con delle porte a 10 Gbit, non potrò utilizzare una CPU meno potente di uno XEON Quad Core.

Infatti, quando le NIC raggiungono i 10 Gbit di traffico, i Core dell’appliance vanno al 100% e la macchina va in crisi.

Per questi usi si consigliamo l’Appliance A2 Server Aluminum o l’Appliance A3 Server Aluminum che implementano nativamente porte 10 Gbit rame e/o fibra.

Come sappiamo, l’emergenza Covid-19 ha portato ad un aumento esponenziale delle connessioni VPN. Questo si traduce in un aumento del carico della CPU per via della crittografia.

Per supportare questo aumento di carico, si raccomanda l’uso del set di istruzioni AES-NI che vengono utilizzate per ottimizzare gli algoritmi di crittografia e de-crittografia su CPU Intel e AMD.

Tuttavia si ricorda che l’esecuzione delle istruzioni AES-IN può essere fatta sia via hardware (con CPU aventi istruzioni AES-IN) che via software, come per altro avviene sulle versioni attuali di entrambe le distribuzioni senza particolari problemi.

pfSense fino a 2.6.X: requisiti minimi:

| CPU | Non meno di 1,5 GHz |

|---|---|

| RAM | 1 GB |

| Installazione su Hard Disk | SSD 16 GB |

Dimensionare un firewall basato sul Throughput:

| Throughput | Hardware consigliati | Prodotto consigliato | Rumorosità |

|---|---|---|---|

| 1-50 Mbps | Non meno di 1000 MHz CPU Single Core | Firewall Entry Level | Nulla |

| 100-500 Mbps | Non meno di 2.4 GHz CPU Quad Core | Firewall Corporate | Nulla |

| 500-10.000 Mbps | Non meno di 2.4 GHz CPU Octa Core | Firewall Datacenter | Quasi nulla (*) |

(*) I modelli Power Cluster e APUTM con CPU Intel I7 presentano un livello di rumorosità Medio solo se sottoposti a forti e continuativi carichi di lavoro.

2. Pacchetti aggiuntivi

Molte features di pfSense/OPNsense influenzano notevolmente il dimensionamento dell’hardware.

VPN

l’utilizzo pesante del servizio VPN fa crescere molto i requisiti della CPU. La cifratura e decifratura dei pacchetti accresce il carico sulla CPU.

Il numero di connessioni è un fattore meno preoccupante del throughput.

- CPU di 266 MHz supporta circa 4 Mbps di traffico IPsec

- CPU di 500 MHz supporta circa 10-15 Mbps di traffico IPsec

- CPU I7 o I3 di nuova generazione supportano quasi fino a 200 Mbps di traffico IPsec

- CPU XEON di nuova generazione per carichi superiori a 1000 Mbps

SquidGuard

Controllo del traffico in uscita mediante proxy: entrambi i pacchetti utilizzano molto sia la CPU che le scritture su disco.

È pertanto fortemente sconsigliato l’utilizzo con la fascia Entry level: Firewall Entry Level 2 NIC APU2 2GB RAM

Per questo tipo di lavoro è fortemente consigliato l’utilizzo della linea Corporate e la linea Datacenter che montano SSD o dischi Classici.

Tuttavia è altresì possibile l’utilizzo ottimizzato con il solo pacchetto squid sulla fascia e Firewall Entry Level 2 NIC APU2 2GB RAM a patto che si utilizzi la scrittura sul supporto disco con parsimonia ed in ogni caso a forte discapito delle prestazioni.

pfBlockerNg

pfBlockerNG è un pacchetto per pfSense che permette di estendere le funzionalità del firewall oltre il tradizionale firewall L2 / L3 / L4.

pfBlockerNG permette di configurare il firewall per consentire/negare traffico basandosi su elementi come la geo localizzazione di un indirizzo IP, il nome di dominio (per esempio per bloccare Facebook e simili) o le valutazioni di Alexa di determinati siti web.

Questo pacchetto richiede un aumento di CPU e RAM dal 15% al 25%. Per approfondire il funzionamento di questo pacchetto, potete consultare la guida che abbiamo realizzato e pubblicato nella nostra area guide.

Captive Portal

Ambienti con centinaia di connessioni richiedono molta CPU. Con riferimento alla tabella del throughput sarà necessario aumentare gli utenti di un 15-20% per ottenere la piattaforma raccomandata.

Grandi tabelle di Stato

Ogni voce della tabella di stato richiede 1 KB. La tabella di stato, quando è piena ha 10.000 voci, quindi circa 10 MB di RAM. Per tabelle di stato più grandi, con centinaia di migliaia di connessioni sarà necessario dimensionare adeguatamente la RAM.

Packages

Molti pacchetti aumentano significativamente la quantità di RAM utilizzata. Per esempio snort e ntop non dovrebbero essere installati su piattaforme hardware con meno di 512 MB di ram ed almeno 32 GB di disco.

Versione di pfSense/OPNsense

È da sottolineare la differenza tra i due tipi di installazioni che è possibile effettuare con pfSense/OPNsense sui diversi dispositivi.

Ricordiamo che per quanto riguarda pfSense, l’ultima versione installabile su CF (cioè la versione embedded) è la 2.3.5, mentre per OPNsense non è prevista la cessazione del supporto.

- La soluzione Embedded (firewall Entry Level) NON permette la scrittura dei file di log sulla memoria (C.F. o DOM) ed in ogni caso è fortemente sconsigliato farlo.Su questa versione non è possibile installare alcuni dei pacchetti aggiuntivi di pfSense/OPNsense.

- La soluzione che si installa su hard disk (normalmente sulle soluzioni Appliance UTM o superiori) ha la possibilità di salvare i log al suo interno.Su questa versione è possibile installare tutti i pacchetti aggiuntivi forniti per pfSense/OPNsense.

- Ricordiamo che pfSense 2.5.X sarà installabile solo su hardware avente CPU con il supporto AES-IN

3 Chipset delle schede di rete

La scelta di una scheda di rete è fondamentale per chi sta progettando un sistema per medie/grandi dimensioni.

Come potete notare dalle descrizioni dei prodotti, specifichiamo sempre molto bene se gli apparati integrano al proprio interno dei chipset Intel.

Da circa metà 2016 in avanti praticamente tutti i nostri devices sono dotati di chipset Intel. Il chipset Realtek è meno performante del chipset Intel ed è adatto principalmente per carichi di lavoro meno intensi.

Tuttavia, per un’azienda che non richiede throughput elevati (come l’85% delle aziende Italiane) rimane sempre la scelta ideale.

Il chipset Intel invece offre maggiori performances in caso di traffico intenso: offre infatti parecchie features avanzate come la gestione delle code e dalla versione di pfSense 2.2 in poi anche un supporto migliorato al multi-core.

Questo si traduce in un throughput più elevato e minore carico sulle CPU.

Per essere precisi, il pieno supporto al multicore è stato introdotto su FreeBSD, cioè dal S.O. padre di pfSense e OPNsense, quindi lo stesso discorso fatto per pfSense vale e varrà in futuro anche per OPNsense.

Se state ancora utilizzando pfSense 2.1.x, a questo proposito abbiamo pubblicato un approfondimento sull’ottimizzazione delle NIC Intel attraverso il tuning del driver e delle impostazioni. Specifichiamo comunque che fino ad oggi le nostre appliances non hanno bisogno di tale ottimizzazione.

Noi la inseriamo comunque per completezza.

Sulle attuali versioni di pfSense/OPNsense non sembra essere necessario apportare modifiche.

Se il tuo appliance ha problemi di performances derivanti dalle NIC consulta I problemi di throughput e troubleshooting di pfSense per la diagnosi del problema.

4. Rumorosità degli apparati

Per fornire il prodotto adeguato è necessario pensare a dove verrà collocato il firewall.

Se l’apparato verrà collocato nelle vicinanze di persone che lavorano, sarà necessario scegliere una macchina con un basso livello di rumore o sarà necessario l’acquisto di apposito kit silent!

Ultimamente, per effetto della nuova tecnologia a 25 nanometri di Intel, le potenze assorbite si sono ridotte moltissimo e di conseguenza anche il calore dissipato è diminuito.

Dal punto di vista progettuale, abbiamo preferito mantenere nei modelli di fascia alta (tipicamente impiegati in datacenter o CED) la ventola.

Questo perché, qualora la board o la CPU rilevassero alte temperature, l’ausilio della ventola riporterebbe in pochi secondi la temperatura a livelli accettabili.

Di seguito è riportata una tabella nella quale vengono forniti dati indicativi sulla rumorosità degli apparati:

| Apparato | Livello di rumore |

|---|---|

| Firewall Entry Level 3 NIC APU2 based 4GB RAM Compact Small UTM 3 Appliance Small UTM 3 Nano Cluster APU2E 2GB Appliance Small UTM 2A2SUTM Small Cluster |

Livello 0 (completamente fan less) |

| Appliance A1 Server Aluminum | Livello 1 (rumore quasi impercettibile) |

| Appliance A2 Server Aluminum Appliance A3 Server Aluminum Power Cluster Firewall Appliance Power UTM Aluminum |

Livello 4 (rumore udibile da 4 / 5 metri) |

Note sul rumore:

un dispositivo che dissipa bene il calore, sicuramente durerà più a lungo e sarà più stabile e affidabile!

Ecco perché i nostri dispositivi di fascia alta sono progettati in modo tale che il flusso d’aria “investa” i componenti interni raffreddandoli.

5. Funzione RAID

Una delle funzioni maggiormente apprezzate da pfSense/OPNsense in termini di affidabilità hardware è la funzionalità Raid direttamente implementata dal sistema operativo FreeBSD.

Questa funzione garantisce un livello di affidabilità superiore dell’applicane in quanto in caso di rottura di un disco l’applicazione continuerà a funzionare come se nulla fosse.

Questa funzione è supportata dai firewall Corporate, Datacenter, e Cluster (tranne che il Nano Cluster).

Scopri come funziona e come si implementare il sistema Raid su pfSense e come intervenire sugli apparati in caso di guasto.

6. Quando usare un cluster

Un sistema Cluster è una soluzione composta da un sistema avente due apparati hardware completamente indipendenti.

Esistono varie versioni di soluzioni Cluster a partire dai piccoli uffici fino ad arrivare al traffico intenso e/o per strutture medio/grandi.

I Cluster sono dispositivi 2U, composti da 2 cassetti indipendenti, mentre il NanoCluster è composto da due apparati Entry Level ed ha ingombro di 1U.

Mediante pfSense oppure OPNsense si può ottenere un vero e proprio Cluster attivo passivo configurato per ottenere l’alta affidabilità tra i 2 apparati che diventano a tutti gli effetti dei nodi del cluster.

Tale sistema dovrebbe essere utilizzato in ambienti dove l’alta affidabilità è obbligatoria.

7. Dimensionamento istantaneo

In base alle nostre esperienze abbiamo stilato una classificazione delle installazioni che abbiamo seguito negli anni.

Tale classificazione non è solo frutto dell’esperienza fatta durante l’installazione del firewall, ma anche dell’evoluzione tecnologica che l’utilizzatore richiede al dispositivo durante gli anni di utilizzo.

I risultati sono legati per esempio all’evoluzione tecnologica che ogni azienda/ente subisce o richiede negli anni per esigenze diverse.

Per esempio le piccole aziende richiedono inizialmente l’installazione di un semplice firewall.

Normalmente non passa molto tempo dalla presentazione di richieste come la VPN, filtraggio dei contenuti o regole di navigazione.

Per questo in base al numero di “dispositivi attivi” (cioè di dispositivi connessi ad internet) abbiamo elaborato la seguente tabella che tiene anche conto dei concetti sopra riportati:

| Modello | Dispositivi attivi |

|---|---|

| Firewall Entry Level 2 NIC APU2 2GB RAM o Nano Cluster APU2E 2GB |

da 1 a 10 utenti |

| Compact Small UTM 3 o Appliance Small UTM 3 o Appliance Small UTM 2A2SUTM o Small Cluster |

da 8 a 35 utenti |

| Compact Small UTM 3 o Appliance Small UTM 3 o Appliance A1 Server Aluminum o Small Cluster |

da 20 a 60 utenti |

| Appliance A1 Server Aluminum o Power Cluster |

da 50 a 350 utenti |

| Appliance A2 Server Aluminum o Firewall Appliance Power UTM Aluminum o Power Cluster |

da 100 a 2000 utenti |

| Appliance A3 Server Aluminum o Firewall Appliance Power UTM Aluminum o Power Cluster |

da 100 a 3500/5000 utenti |

| Appliance A3 Server Aluminum | da 500 a 10.000 utenti |

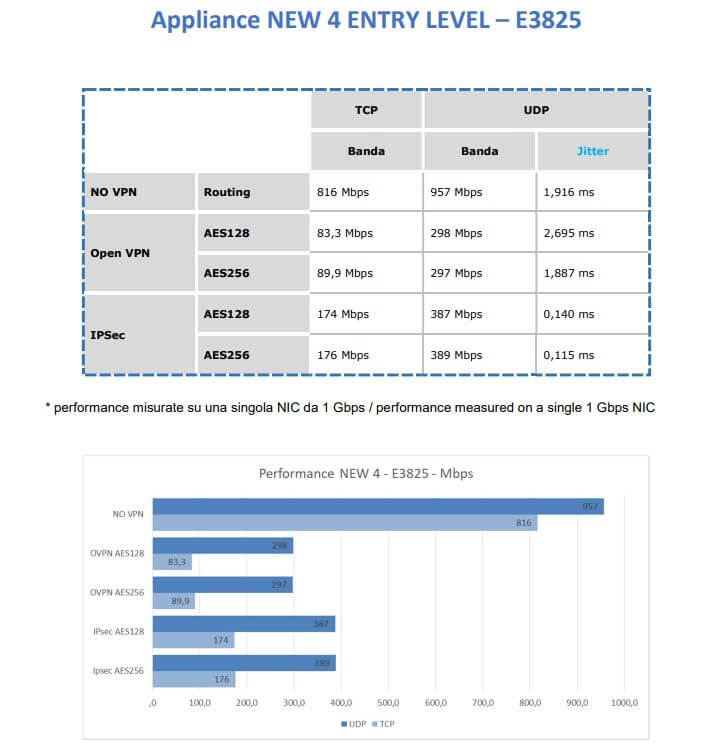

8. Analisi performance apparati

Navigando sul nostro e-commerce, potrai trovare tutte le informazioni inerenti ai test sulle performance degli apparati.

Clicca su uno dei prodotti, scorri fino al fondo della pagina, individua la sezione DETTAGLI, poi clicca su Documenti:

Ti si aprirà una pagina riportante i dati sulle performances degli apparati: