In questo articolo illustriamo come assegnare un IP statico ad un client che si collega in OpenVPN, con un ben determinato utente.

Questo ti permetterà di creare delle regole di accesso ad un utente che si collega in VPN sul firewall.

Hardware e software utilizzato

- Firewall VPN: Appliance A1 Server Aluminum

- pfSense versione 2.4.X.

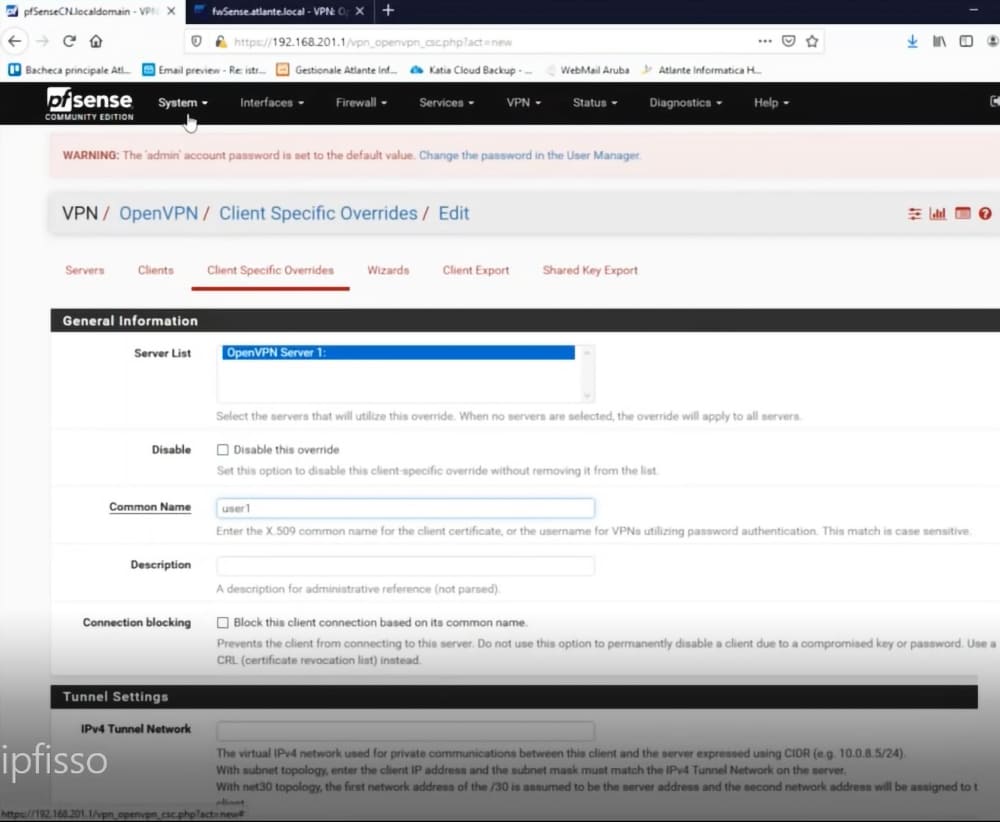

Configura il Client Specific Overrides in OpenVPN

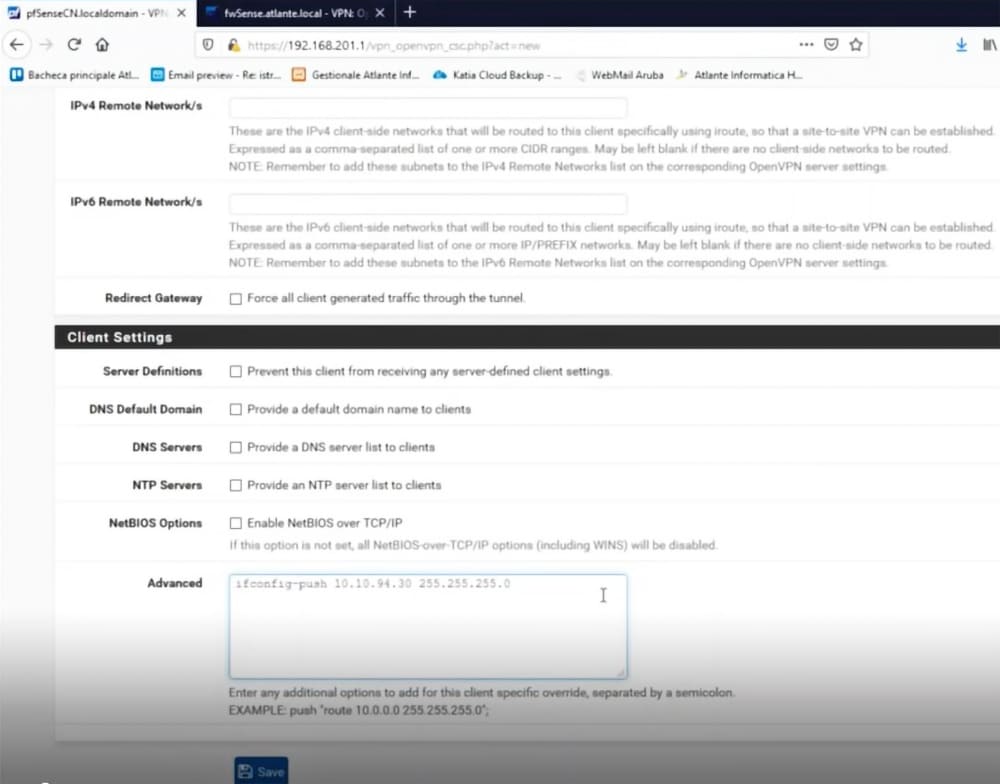

Per prima cosa identifichiamo un indirizzo IP statico che dovrà appartenere alla rete della VPN che non possa essere assegnato ad altri utenti. Nel nostro esempio sappiamo che potranno collegarsi un massimo di 10 utenti; la rete assegnata è 10.10.94.0/24 e quindi abbiamo scelto l’IP 10.10.94.30

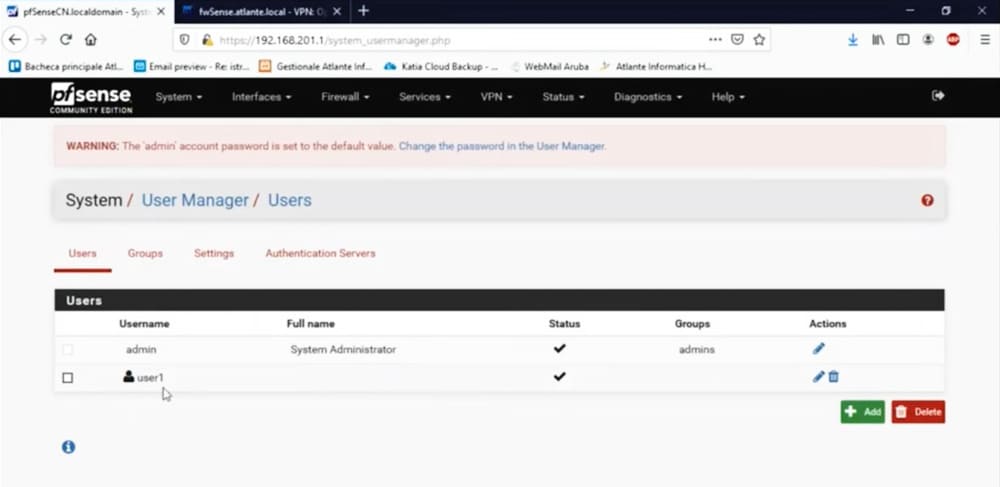

Successivamente identifichiamo con precisione l’utente a cui vogliamo assegnare l’IP statico appena scelto, verificando da System→User Manager→Users

Nel nostro esempio: user1

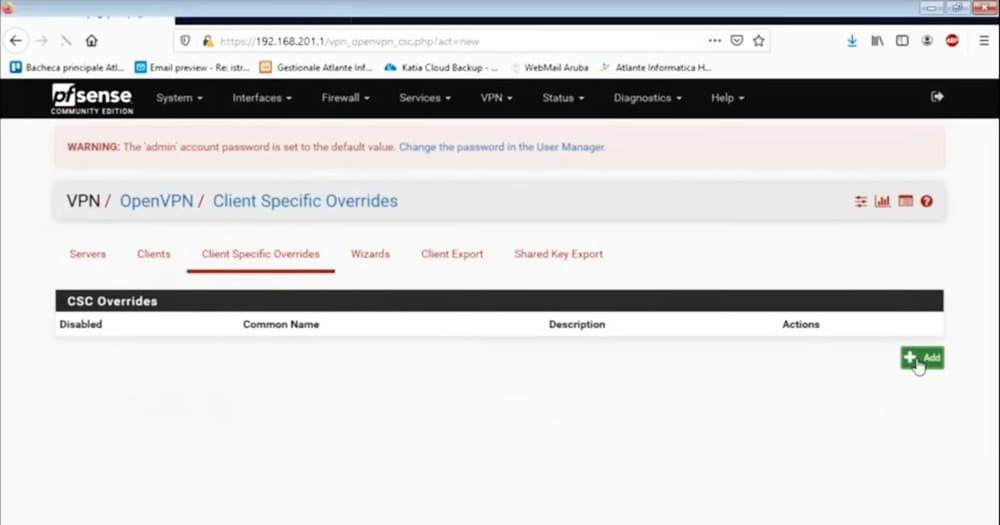

A questo punto Ci posizioniamo sotto

VPN→OPENVPN→Client Specific Overrides

E aggiungiamo una voce.

Selezioniamo il server openvpn desiderato; nel nostro caso ne abbiamo uno solo.

Quindi scriviamo nel campo “Common Name” il nome esatto dell’utente; nel nostro esempio: user1

Quindi andiamo al fondo della pagina e inseriamo in advanced settings: ifconfig-push 10.10.94.30 255.255.255.0

Anche se qui non lo descriviamo, volendo possiamo assegnare l’ip DI una rete completamente diversa, operando nella sezione Tunnel settings.

A questo punto salviamo. Da ora in poi quando l’utente: user1 si colleghera’ alla VPN di OPENVPN, gli verrà sempre assegnato l’IP 10.10.94.30

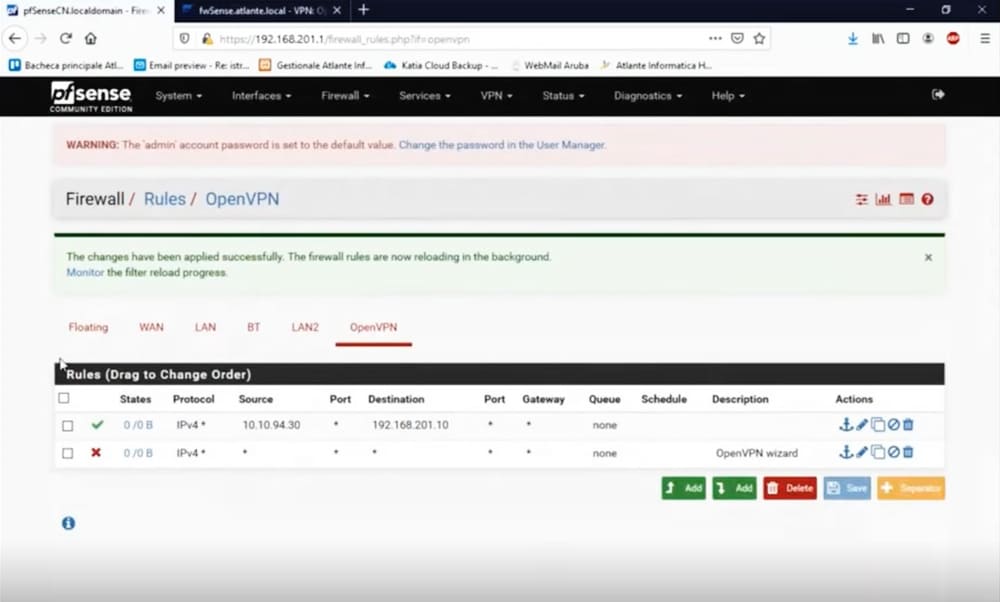

Come utilizzare la configurazione nelle regole

Una volta che sappiamo che l’utente user1 si collegherà con l’ip 10.10.94.30, possimao usare questa informazione per creare le nostre regole

Andiamo sotto Firewall→Rules→OpenVPN

Qui possiamo creare le nostre regole sul traffico in ingresso all’interfaccia OpenVPN.

Mettendo nel campo Source l’IP 10.10.94.30 possiamo decide verso quali IP puo’ accedere il nostro utente VPN e su quali porte/servizi. Di fatto sono esattamente delle regole come se l’interfaccia OpenVPN fosse una interfaccia fisica e l’utente user1 stesse utilizzando un PC con IP fisso.

Le regole qui sopra permettono unicamente all’indirizzo 10.10.94.10, di accedere al IP 192.168.201.10 (in questo esempio un IP della rete LAN) su qualunque porta.

Il rimanente traffico sarà bloccato!

Nel nostro esempio l’ultima regola di deny in realtà non serve, l’abbiamo messa solo per esplicitare il deny che di fatto è come si comporta il firewall se nessuna regola viene applicata.