OpenVPN è un software open source utilizzato per creare reti private virtuali (VPN) sicure tra computer su Internet. Offre una navigazione sicura e privata, proteggendo i dati attraverso una connessione crittografata.

È essenziale per chi desidera mantenere la propria attività online protetta da intercettazioni e accessi non autorizzati, specialmente quando si utilizzano reti pubbliche.

L’uso di OpenVPN è particolarmente indicato per aziende che necessitano di salvaguardare le loro comunicazioni e dati sensibili.

OpenVPN può essere installato su una varietà di piattaforme, inclusi Windows, macOS, Linux, iOS e Android.

1. Scaricare OpenVPN

Visita la pagina ufficiale dei download della community OpenVPN e scarica la versione più recente compatibile con il tuo sistema operativo, ad esempio: “openvpn-install-2.4.10-I602-Win10.exe”.

2. Installare OpenVPN su Windows

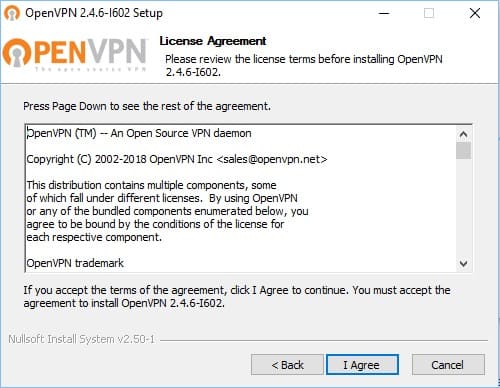

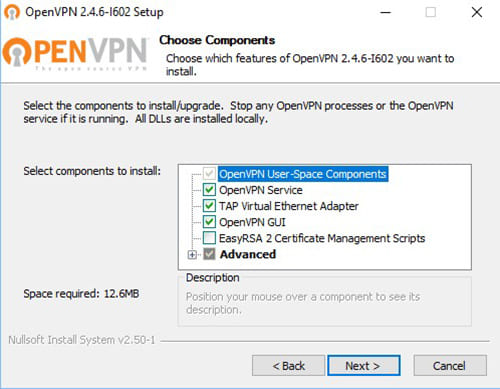

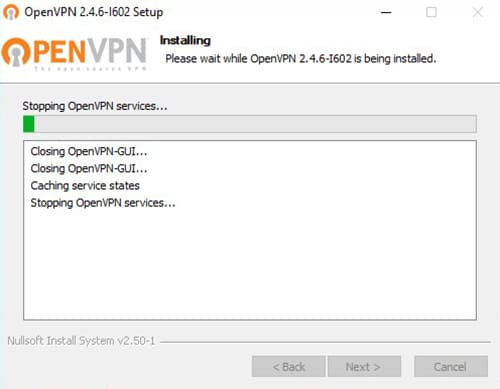

Una volta scaricato il file, avvialo come amministratore e segui i passaggi:

Click su “Next”

Accetta i termini cliccando su “I Agree”

Prosegui con “Next”

Clicca su “Install”

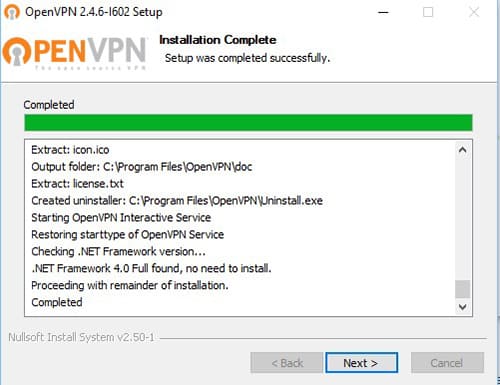

Click Next per terminare

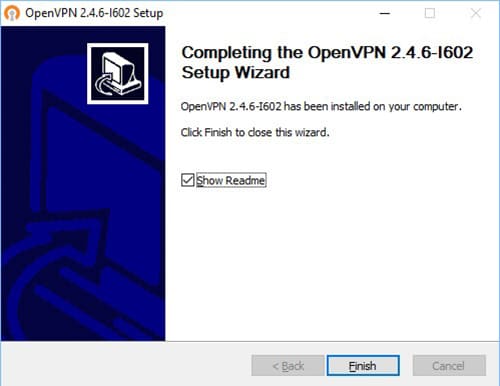

Completa l’installazione e deseleziona “Show Readme”, poi clicca su “Finish”.

Approfondisci l’uso e la configurazione di OpenVPN

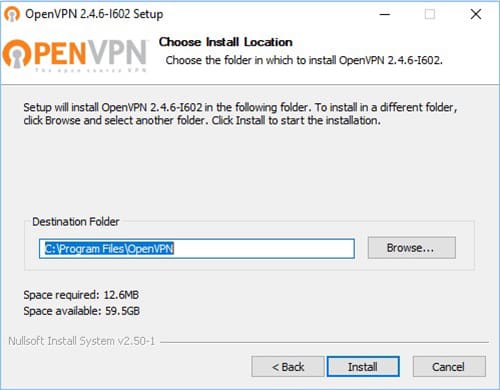

3. Installazione per tutti gli utenti del PC

Questo metodo permette la connessione mediante il certificato digitale VPN a prescindere dall’utente con la quale si è fatto il login sul PC.

Posiziona i file di configurazione in C: > Program Files > OpenVPN > config. È necessaria l’autorizzazione amministrativa per copiare i file in questa cartella.

4. Installazione specifica per l’utente

Questo metodo permette la connessione mediante il certificato digitale VPN al solo utente con la quale si è fatto il login sul PC.

Per un’installazione limitata al solo utente loggato, posiziona i file in C: > Users > [nomeutente] > OpenVPN > config.

5. Importare direttamente il file .ovpn

Il file .ovpn generato come file unico (config+cert+chiavi). Questo metodo permette la connessione mediante il certificato digitale VPN al solo utente con la quale si è fatto il login sul PC.

Usa l’opzione “Import file” nel client OpenVPN per selezionare e caricare il file .ovpn, che include tutte le configurazioni necessarie.

6. Come collegarsi a una rete con OpenVPN

Dopo aver importato il file, avvia il programma dall’icona sul desktop.

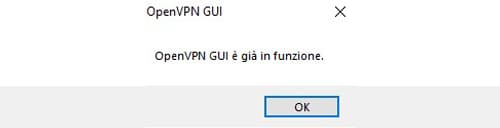

In caso di errore, conferma di proseguire.

Indicante che il programma è già in esecuzione. Dare OK per proseguire.

Comparirà la seguente icona nella parte vicina all’orario.

![]()

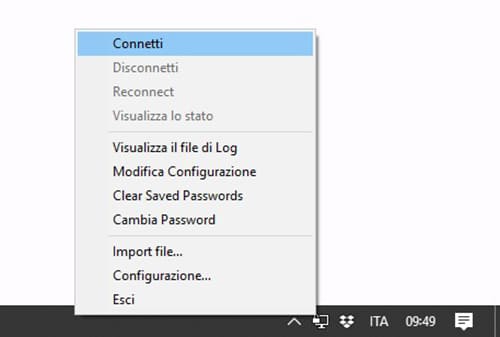

Clic destro sull’icona nella tray per aprire il menù e selezionare “Connetti”.

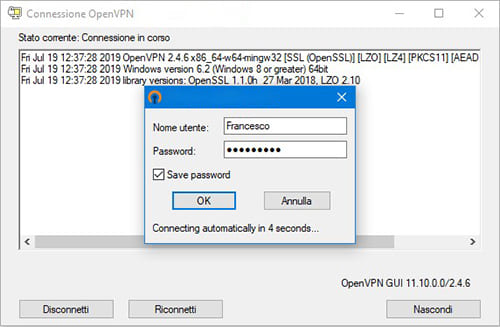

Inserire username e password e dare OK per connettersi

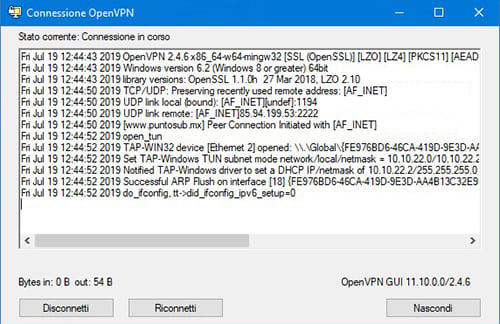

Ci saranno alcuni messaggi che indicano la connessione in corso

Inserisci username e password e attendi i segnali di connessione. Se l’icona diventa verde, la connessione è stata stabilita con successo.

![]()